保障云中的移动安全五个重要准则

2019-02-26 来源:多智时代

全世界范围内有超过五十亿的移动设备,换言之其总数超过了世界人口的百分之七十。面对如此庞大的数字,企业不得不为移动安全问题担忧。

由于互联网的发展远超过十五年前的水平,所以各首席信息安全官(CISO)凭直觉都知道自己所监管的一亩三分地正在发生改变。对员工工作高效率的需求正驱使我们重新思考如何才能依靠科技完成工作。所以,当今的员工期望同时也需要使用带有PC功能的掌上移动设备。

在新的技术环境中,IT部门面临一个艰难的抉择:是通过限制员工使用高科技设备这种陈旧的且不利于提高生产力的模式,还是寻求新方式,如部署新策略,在保证信息安全的同时允许员工借助高科技工具完成任务。

云计算对于这种态度改变的推动力或许比很多IT决策者想象中的要大。对于企业用户而言,他们必须有能力创建,检索,操控和保存大量数据。过去,电脑是实现这些操作的最佳工具因为电脑可以在本地完成数据保存与处理。可是现在,如果将数据保存到云中,设备制造商就不用再创建各种各样的运算产品——如高度便携式产品,风格迥异的产品等等。这些设备正被日益用来创建办公文档和丰富的多媒体内容等,它们都推动着员工对强大智能设备的需求。

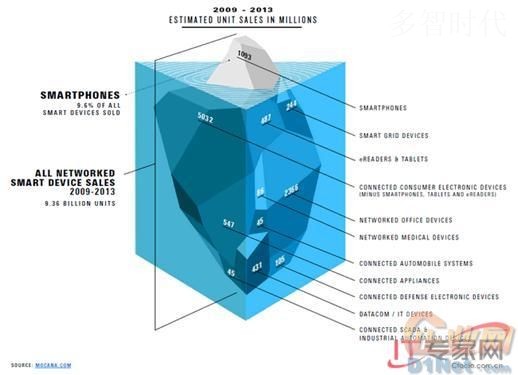

传统安全控件的失效,加上移动设备和云驱动服务的盛行等都对新的安全方法提出了需求。根据安全公司Mocana的调查,有47%的企业认为自己没有能力应对移动设备带来的安全问题,超过45%的企业认为安全问题是智能设备激增带来的最大隐患。

企业现在必须解决员工将个人设备接入企业云和借助这些设备将企业技术用于私人目的的行为。对于IT企业而言,最终的目标无非是通过限制数据访问人身份或限制数据查看和操作权限的方式保护数据。

用户希望在选择设备的时候拥有一定的自主权,这意味着IT部门必须对这些设备执行监管以确保企业数据的安全。为了实现统一管理,管理员要对所有设备统一部署安全策略——使用云技术之外的任何方法——来保障静态数据或动态数据的安全。

保障云中的移动安全五个重要准则

企业重塑IT策略实现移动设备与云安全无缝衔接的过程中应该遵守以下五个重要准则:

1. 制作一份列有全部设备的清单。

对于看不到的事物很难将保护和管理做到位。所以设备明细表可以帮助我们看到整个网络以及云。此后,要持续部署安全实践,如扫描当前安全软件,操作系统补丁和硬件信息,如模式和序列号。

2. 设备安全与云安全同等重要。

由于移动设备是云的接入点,所以它们也和其他端点一样需要多层级保护,包括:

通过端口或协议保护设备及其内容的防火墙。

涵盖多个攻击向量的反病毒保护,包括MMS,红外,蓝牙和电子邮件。

实时防护,包括使用启发式拦截零日攻击的入侵防御,以及对用户或管理员发出攻击警告。

阻止垃圾短信的反垃圾信息措施。

3. 统一保护

移动设备的安全和管理应纳入企业整体安全和管理架构之中,使用兼容方案和统一策略对其进行管理。这样不仅可以节约操作成本,更重要的是确保了架构安全的一致性。安全策略应该在各大操作系统间实现统一,包括塞班,WM,黑莓,安卓,iPad,iPhone及它们的后来者。无法实现统一协调的移动设备应不授予网络访问的权利,除非这些设备经过扫描获准联网,可能的话,还要对其打补丁,升级或调整。

4. 基于云技术的加密。

每年都会有大量移动设备失窃的案例发生。为了防止未授权用户访问有价值的企业数据,非常有必要推行云加密技术来保障数据安全。作为安全的附加层级,企业应该具备对丢失设备进行远程删除的能力。

5. 扩展性。

不论是小企业还是大企业,以移动设备为对象的威胁都是一样的。随着业务的增长,各企业都希望自己的安全管理技术可以实现自动化,基于策略并具有扩展性。如此一来,架构才能适应新的移动平台和服务。当这个信息集中型架构部署到位后,企业可以充分利用云技术的优势。同时,部署正确的策略和技术确保了未授权访问的安全性,为企业带来了自信。

以上五点为企业提供了坚实的基础策略,可以增加IT部门和业务部门的管理者对云技术及云中移动设备的信心。

在不久的将来,云计算一定会彻底走入我们的生活,有兴趣入行未来前沿产业的朋友,可以收藏云计算,及时获取人工智能、大数据、云计算和物联网的前沿资讯和基础知识,让我们一起携手,引领人工智能的未来!

标签: 安全 大数据 电子邮件 防火墙 互联网 互联网的发展 媒体 权限 网络 信息安全 移动平台 云计算

版权申明:本站文章部分自网络,如有侵权,请联系:west999com@outlook.com

特别注意:本站所有转载文章言论不代表本站观点!

本站所提供的图片等素材,版权归原作者所有,如需使用,请与原作者联系。

上一篇:云计算落地应用七大形式