专家谈:DDOS真是无可防范吗?

2018-06-23 来源:

一 DDOS的攻击原理

DOS攻击目前主要有两种方式:带宽攻击和连通性攻击。针对带宽攻击,就是发送大量的流量耗尽网络带宽资源,由于网络管理者可以主动根据具体的网络应用,具体的用户限制带宽,所以带宽攻击的影响已经越来越小。连通性攻击就是通过建立连接来冲击计算机,使得机器的资源被耗尽,达到攻击的目的。针对该种攻击,由于网络管理者不能手动干涉连接的建立,在攻击中就显得很被动,很难控制该攻击的发生,本文主要是针对连通性攻击给出的具体的防范案例。

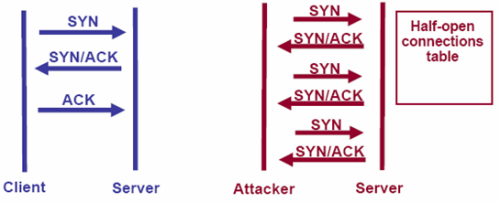

在连通性攻击中应用最广泛的就是SYN Flood的攻击,SYN Flood的攻击者主要是利用TCP连接中的漏洞,达到其攻击目的。如下图所示:

本来,正常的TCP连接是需要三次握手协议完成的,攻击者先向目的主机发出一个SYN请求,由于目的主机不能判断对方是否恶意,所以会回复一个SYN/ACK,这样在目的主机就需要维护一个这样的半连接,等待对方回复ACK后,完成整个连接的建立。攻击者正是利用了这一点,他只发送大量的SYN报文,并不回复ACK,这样在目的主机中就维护了大量的半连接队列,由于主机的资源是有限的,攻击者通过持续不断的发送SYN报文,耗尽了目的主机的资源,使得正常的服务连接得不到建立,网络处于瘫痪状态。

二 IDP的解决方案

通过IDP的部署,可以保证TCP连接的正常建立,以此来防范那些恶意的半连接。回到开篇咱们举的那个例子,如果在酒店和客户之间有一个中间机构,该机构限定客户的响应时间,如果超过一定时间没有响应,则通知酒店取消预定,或者该机构作为酒店代理,只有收到款后才跟酒店建立业务关系,这样酒店就可以避免恶意的预定,正常运营。IDP设备就是在攻击者和服务器之间充当这样的一个中间机构。针对上述中间机构的两种处理方式,IDP设备也有两种工作模式:被动模式和主动模式。

1.被动模式

IDP的被动工作模式,是指其并不参与到客户机目标服务器之间连接的建立,但是其会维护一个连接建立的时间表,它监控整个连接建立过程,如果客户机超过一定时间没有回复ACK报文,那么IDP就向目标服务器发送一个RESET报文,取消该连接。如图所示:

IDP维护的时间表会低于目标服务器连接队列老化时间,以此来减少目标服务器的资源利用率。IDP可以根据每秒SYN报文的个数来决定是否应用此策略,因为如果每秒SYN报文个个数比较少根本对目的主机构不成威胁,也没必要采取措施。默认值为1000,既如果每秒SYN报文超过1000,则启动该功能。

2.主动模式

主动模式中IDP实际参与到了连接建立的过程中,其作为主机和目标服务器之间的一个中转机构,以此来确保目标服务器只会给处于连接建立状态的连接分配资源,阻止了非法攻击的资源消耗。对于主机和目标服务器来说,IDP设备是透明的,如下图所示:

IDP作为中转设备,其每收到一个SYN报文,其都会回复一个SYN/ACK,对主机来说就像是目标服务器回复的一样,如果规定时间内主机能够回复ACK,那么连接就能正常建立,IDP就允许连接转移到目标服务器上,对目标服务器来说,此时的IDP设备就是请求服务的主机。如果规定时间内IDP没有收到主机回复的ACK报文,那么IDP就会关闭该连接,目标服务器根本不会感知到这一过程,在无声无息中就将危险阻止于门外。

根据自己的网络状况,合理选择IDP的应用模式,相信DDOS不会再成为困扰你的问题。

版权申明:本站文章部分自网络,如有侵权,请联系:west999com@outlook.com

特别注意:本站所有转载文章言论不代表本站观点!

本站所提供的图片等素材,版权归原作者所有,如需使用,请与原作者联系。