IF-MAP协议开启可信网络连接的新篇章

2018-06-23 来源:

2008年4月可信计算联盟(TCG)的TNC工作组在interop 2008大会上公布了其最新的可信网络连接协议IF-MAP(Interface for Metadata Access Point),并宣布其可信网络连接架构从TNC1.2升级到TNC1.3。业内对这个TNC工作组耗费18个月才正式公布的协议给予了高度关注和充分的肯定,认为它将可信网络连接的架构推向了一个新的高度。IF-MAP协议定义了传统的网络安全设备(如防火墙、IDS、流量控制等)与可信网络连接组件之间信息交互与共享的平台,在网络安全状态和安全策略层面实现了信息共享;它实现了网络终端安全状态的多点、分布式检查与监控,网络安全策略的动态调整和统一执行;标志着多个厂商的网络安全设施通过开放的标准协议进行有机整合,进而形成结构化的安全防御体系成为可能。下面对IF-MAP协议在TNC架构中的作用、应用模式和发展现状进行简要描述。

2.IF-MAP协议与TNC架构

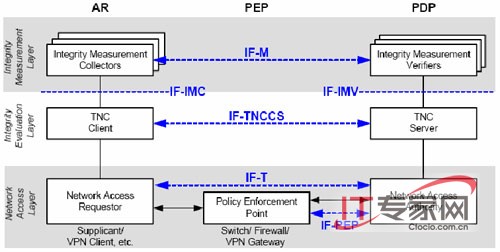

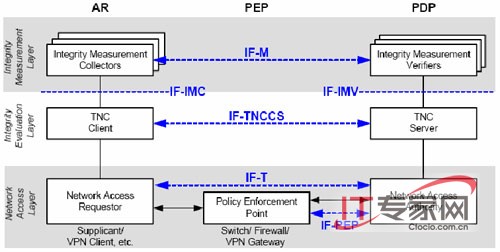

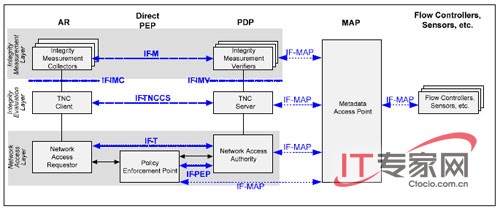

在TNC1.2架构中,主要定义了网络终端设备接入时的准入控制框架、接口和相关协议,实现了在框架协议下不同厂商的准入控制组件和设备能够协同工作,共同完成终端设备的平台完整性认证、安全状态评估、安全策略的制定和执行、不合规端点的隔离与矫正,从而保证整个网络环境的安全可信。其架构如下:

图1 TNC 1.2架构示意

框架中定义了3种实体(entity)、3个层次(layer)、7个组件(components),其中3个实体分别为:

接入请求者(Access Requester-AR):指运行于接入端点设备上的各种安全组件,用于完成端点设备各种安全状态信息的收集和提交接入认证请求;

策略执行者(Policy Enforcement Point-PEP):指完成端点设备接入网络的各种接入设备,包括802.1x的交换机、防火墙、VPN网关等,主要完成接受端点接入请求信息,转发端点安全状态信息给后台策略服务器,并执行策略服务器下发的安全接入策略;

策略决策者(Policy Decision Point-PDP):指安全策略服务器,主要完成根据接入请求设备提交的安全状态信息执行平台完整性认证,并根据策略对其进行授权;

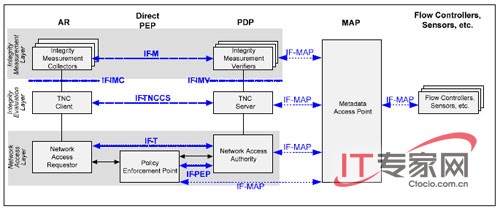

在TNC1.2的体系结构中整合了端点安全系统、网络接入设备、AAA平台和策略管理平台,初步形成结构化的防御体系。但是,在这个架构中没有整合网络中的安全检测设备(如IDS)和安全控制设备(如内网防火墙、流控),这使得传统的网络安全防护手段与可信网络连接系统之间无法进行信息交互和共享,形成两种安全防御体系各自为战的局面。正是为了解决这个问题,TNC工作组开发了IF-MAP协议,并升级了TNC架构,如下图所示:

图2 TNC 1.3架构示意

在TNC1.3框架中,增加了两个实体:

元数据存取点(Metadata Access Point-MAP):指独立的元数据服务器,用于统一集中存储网络终端的各种安全状态信息、策略信息,构成网络中安全信息的交换平台;

网络行为控制和监控点(Flow Controllers Sensors, etc.):指网络中部署的其他各种安全设备(比如IDS、防火墙、流量控制等),完成向MAP实时提交端点设备的动态安全信息,并根据MAP中的安全策略信息动态调整对网络访问行为的控制策略。

在新的架构中,TNC1.2中的缺点被很好的弥补了,通过IF-MAP协议和MAP服务器在传统网络安全设备与TNC组件之间建立起了信息沟通桥梁和信息共享的平台,系统防御的整体性得到突出,防护效果倍增。下面通过一个实际应用场景分析来简要描述IF-MAP协议是如何完成这个功能。

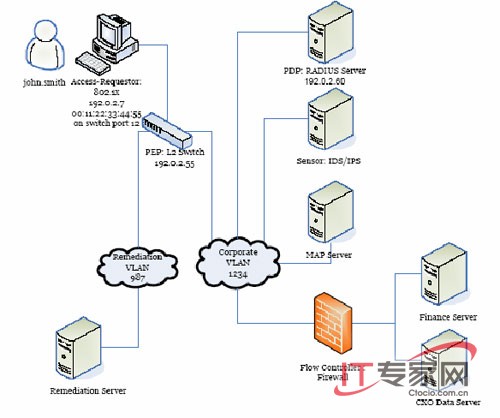

3.IF-MAP协议的应用场景

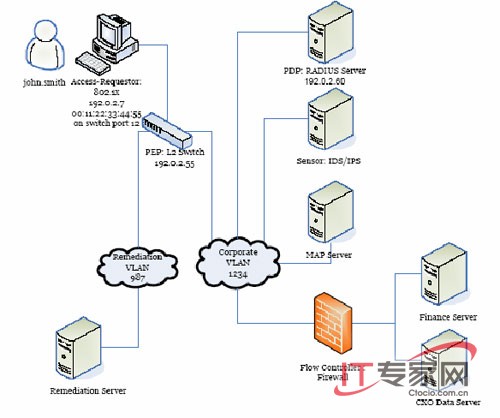

假设如下的网络环境:

图3 IF-MAP协议应用环境

1) 用户john通过一台终端(device-x)登录到内部网络

John通过TNC客户端向PEP设备(一台802.1x的交换机)请求接入,并提交device-x的完整性信息(ip地址、mac地址、操作系统版本、防病毒软件版本等等);

PEP向PDP(一台RADIUS服务器)转发客户端信息,PDP通过了用户身份和平台完整性验证,并以finance manager的角色给john授权,通知PEP可以接入;

PDP通过IF-MAP协议向MAP服务器发布device-x的状态信息、用户信息和授权信息;

2) John需要访问内部的finance server

内部防火墙检测到device-x的访问请求,由于其可能是动态IP地址,因此没有静态的访问控制策略,此时防火墙通过IF-MAP协议向MAP服务器进行搜索;

通过搜索发现device-x设备当前的用户授权为finance manager,而且设备状态可信,于是防火墙通过添加动态策略允许该访问请求;

3) IDS设备发现device-x正在被木马控制

虽然device-x上的防病毒软件已经是最新版本,但其仍然被木马控制(这种情况常常发生),好在木马通讯数据流被IDS检测到;

IDS马上通过IF-MAP协议向MAP服务发布该安全事件;

MAP服务立刻通过IF-MAP协议通知PDP有安全事件发生,PDP通过判断立刻修改device-x的可信状态,通知PEP对device-x进行隔离处理,删除device-x的finance manager授权,并将新的状态和授权信息发布到MAP服务器;

由于授权信息发生改变,MAP服务器立刻通过IF-MAP协议通知防火墙更新device-x的授权,从而删除内部的动态策略;

2008年4月可信计算联盟(TCG)的TNC工作组在interop 2008大会上公布了其最新的可信网络连接协议IF-MAP(Interface for Metadata Access Point),并宣布其可信网络连接架构从TNC1.2升级到TNC1.3。业内对这个TNC工作组耗费18个月才正式公布的协议给予了高度关注和充分的肯定,认为它将可信网络连接的架构推向了一个新的高度。IF-MAP协议定义了传统的网络安全设备(如防火墙、IDS、流量控制等)与可信网络连接组件之间信息交互与共享的平台,在网络安全状态和安全策略层面实现了信息共享;它实现了网络终端安全状态的多点、分布式检查与监控,网络安全策略的动态调整和统一执行;标志着多个厂商的网络安全设施通过开放的标准协议进行有机整合,进而形成结构化的安全防御体系成为可能。下面对IF-MAP协议在TNC架构中的作用、应用模式和发展现状进行简要描述。

2.IF-MAP协议与TNC架构

在TNC1.2架构中,主要定义了网络终端设备接入时的准入控制框架、接口和相关协议,实现了在框架协议下不同厂商的准入控制组件和设备能够协同工作,共同完成终端设备的平台完整性认证、安全状态评估、安全策略的制定和执行、不合规端点的隔离与矫正,从而保证整个网络环境的安全可信。其架构如下:

图1 TNC 1.2架构示意

框架中定义了3种实体(entity)、3个层次(layer)、7个组件(components),其中3个实体分别为:

接入请求者(Access Requester-AR):指运行于接入端点设备上的各种安全组件,用于完成端点设备各种安全状态信息的收集和提交接入认证请求;

策略执行者(Policy Enforcement Point-PEP):指完成端点设备接入网络的各种接入设备,包括802.1x的交换机、防火墙、VPN网关等,主要完成接受端点接入请求信息,转发端点安全状态信息给后台策略服务器,并执行策略服务器下发的安全接入策略;

策略决策者(Policy Decision Point-PDP):指安全策略服务器,主要完成根据接入请求设备提交的安全状态信息执行平台完整性认证,并根据策略对其进行授权;

在TNC1.2的体系结构中整合了端点安全系统、网络接入设备、AAA平台和策略管理平台,初步形成结构化的防御体系。但是,在这个架构中没有整合网络中的安全检测设备(如IDS)和安全控制设备(如内网防火墙、流控),这使得传统的网络安全防护手段与可信网络连接系统之间无法进行信息交互和共享,形成两种安全防御体系各自为战的局面。正是为了解决这个问题,TNC工作组开发了IF-MAP协议,并升级了TNC架构,如下图所示:

图2 TNC 1.3架构示意

在TNC1.3框架中,增加了两个实体:

元数据存取点(Metadata Access Point-MAP):指独立的元数据服务器,用于统一集中存储网络终端的各种安全状态信息、策略信息,构成网络中安全信息的交换平台;

网络行为控制和监控点(Flow Controllers Sensors, etc.):指网络中部署的其他各种安全设备(比如IDS、防火墙、流量控制等),完成向MAP实时提交端点设备的动态安全信息,并根据MAP中的安全策略信息动态调整对网络访问行为的控制策略。

在新的架构中,TNC1.2中的缺点被很好的弥补了,通过IF-MAP协议和MAP服务器在传统网络安全设备与TNC组件之间建立起了信息沟通桥梁和信息共享的平台,系统防御的整体性得到突出,防护效果倍增。下面通过一个实际应用场景分析来简要描述IF-MAP协议是如何完成这个功能。

3.IF-MAP协议的应用场景

假设如下的网络环境:

图3 IF-MAP协议应用环境

1) 用户john通过一台终端(device-x)登录到内部网络

John通过TNC客户端向PEP设备(一台802.1x的交换机)请求接入,并提交device-x的完整性信息(ip地址、mac地址、操作系统版本、防病毒软件版本等等);

PEP向PDP(一台RADIUS服务器)转发客户端信息,PDP通过了用户身份和平台完整性验证,并以finance manager的角色给john授权,通知PEP可以接入;

PDP通过IF-MAP协议向MAP服务器发布device-x的状态信息、用户信息和授权信息;

2) John需要访问内部的finance server

内部防火墙检测到device-x的访问请求,由于其可能是动态IP地址,因此没有静态的访问控制策略,此时防火墙通过IF-MAP协议向MAP服务器进行搜索;

通过搜索发现device-x设备当前的用户授权为finance manager,而且设备状态可信,于是防火墙通过添加动态策略允许该访问请求;

3) IDS设备发现device-x正在被木马控制

虽然device-x上的防病毒软件已经是最新版本,但其仍然被木马控制(这种情况常常发生),好在木马通讯数据流被IDS检测到;

IDS马上通过IF-MAP协议向MAP服务发布该安全事件;

MAP服务立刻通过IF-MAP协议通知PDP有安全事件发生,PDP通过判断立刻修改device-x的可信状态,通知PEP对device-x进行隔离处理,删除device-x的finance manager授权,并将新的状态和授权信息发布到MAP服务器;

由于授权信息发生改变,MAP服务器立刻通过IF-MAP协议通知防火墙更新device-x的授权,从而删除内部的动态策略;

标签: 安全 防火墙 服务器 搜索 网络 网络安全 网络安全策略 网络安全设备

版权申明:本站文章部分自网络,如有侵权,请联系:west999com@outlook.com

特别注意:本站所有转载文章言论不代表本站观点!

本站所提供的图片等素材,版权归原作者所有,如需使用,请与原作者联系。