黑客在PDF字体文件中植入恶意软件 供应链攻击凸显

2018-07-30 来源:IT运维网

近期,微软在PDF软件供应商处发现了供应链攻击,黑客破坏了PDF编辑器应用程序安装的字体包,并用它在用户的计算机上部署加密货币矿工。好在该厂商规模小,没造成大的损失;但是使用软件供应链作为威胁载体的攻击频率不断上升,同时越来越多地使用加密货币矿工作为恶意软件活动货币化的主要手段。

微软员工称他们调查了收到的警报,并确定黑客破坏了提供字体包作为MSI文件的软件公司的云服务器基础设施。这些MSI文件提供给其他软件公司。其中一家下游公司正在将这些字体包用于其PDF编辑器应用程序,该应用程序将在编辑器的安装例程中从原始公司的云服务器下载MSI文件。

黑客创建了该公司云服务器的副本:

“攻击者在攻击者拥有和控制的副本服务器上重建了[第一家公司]的基础设施。他们复制并托管所有MSI文件,包括所有清洁和数字签名的字体包,在副本服务器中,攻击者反编译并修改了一个MSI文件,一个亚洲字体包,用货币挖掘代码添加恶意有效载荷,使用未指定的弱点(似乎不是MITM或DNS劫持),攻击者能够影响[PDF编辑器]应用程序使用的下载参数。参数包括指向攻击者服务器的新下载链接, “

下载并运行PDF编辑器应用程序的用户将无意中从黑客的克隆服务器安装字体软件包,包括恶意软件包。

攻击原理

恶意MSI文件作为一组字体包的一部分静默安装; 它与安装期间应用程序下载的其他合法MSI文件混合在一起。 所有MSI文件都是由同一家合法公司进行清理和数字签名的 - 除了一个恶意文件。 很明显,下载和安装链中的某些内容在源头被颠覆,这表明软件供应链受到攻击。

正如之前的供应链事件中所观察到的那样,将恶意代码隐藏在安装程序或更新程序中会使攻击者立即获益,即在计算机上拥有完全提升的权限(SYSTEM)。 这为恶意代码提供了进行系统更改的权限,例如将文件复制到系统文件夹,添加服务以及运行货币挖掘代码。

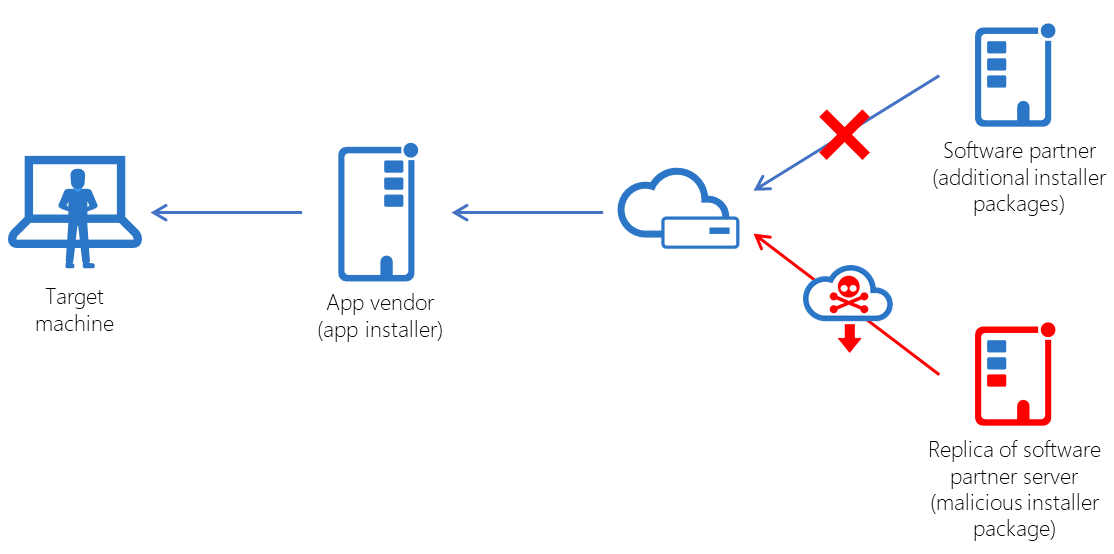

攻击者的目标是在受害者机器上安装加密货币矿工。 他们使用PDF编辑器应用程序下载并传递恶意负载。 然而,为了破坏软件分发链,他们瞄准了应用程序供应商的软件合作伙伴之一,该合作伙伴提供并托管了在应用程序安装期间下载的其他字体包。

攻击者利用他们在基础设施中发现的弱点,想出了一种劫持MSI字体包安装链的方法。 因此,即使应用程序供应商没有受到损害并且完全没有意识到这种情况,该应用程序也成为恶意负载的意外载体,因为攻击者能够重定向下载。

从较高层面来看,这是对多层攻击的解释:

- 攻击者在攻击者拥有和控制的副本服务器上重新创建了软件合作伙伴的基础结构。 他们复制并托管了副本服务器中的所有MSI文件,包括字体包,所有文件都是干净的和经过数字签名的。

- 攻击者反编译并修改了一个MSI文件,一个亚洲字体包,用货币挖掘代码添加恶意有效载荷。 随着此包被篡改,它不再受信任和签名。

- 使用未指定的弱点(似乎不是MITM或DNS劫持),攻击者能够影响应用程序使用的下载参数。 参数包括指向攻击者服务器的新下载链接。

- 因此,在一段有限的时间内,应用程序用于下载MSI字体包的链接指向2015年在乌克兰注册商处注册的域名,并指向托管在流行云平台提供商上的服务器。 来自应用程序供应商的应用程序安装程序仍然合法且没有受到损害,其次是劫持链接到攻击者的副本服务器而不是软件合作伙伴的服务器。

当攻击处于活动状态时,当应用程序在安装期间与软件合作伙伴的服务器联系时,它会被重定向以从攻击者的副本服务器下载恶意MSI字体包。 因此,下载并安装该应用程序的用户最终也安装了货币矿工恶意软件。 在设备重启后,恶意MSI文件被原始合法文件替换,因此受害者可能无法立即意识到发生了妥协。 此外,更新过程没有受到损害,因此应用程序可以正确更新自己。

供应链中的供应链攻击

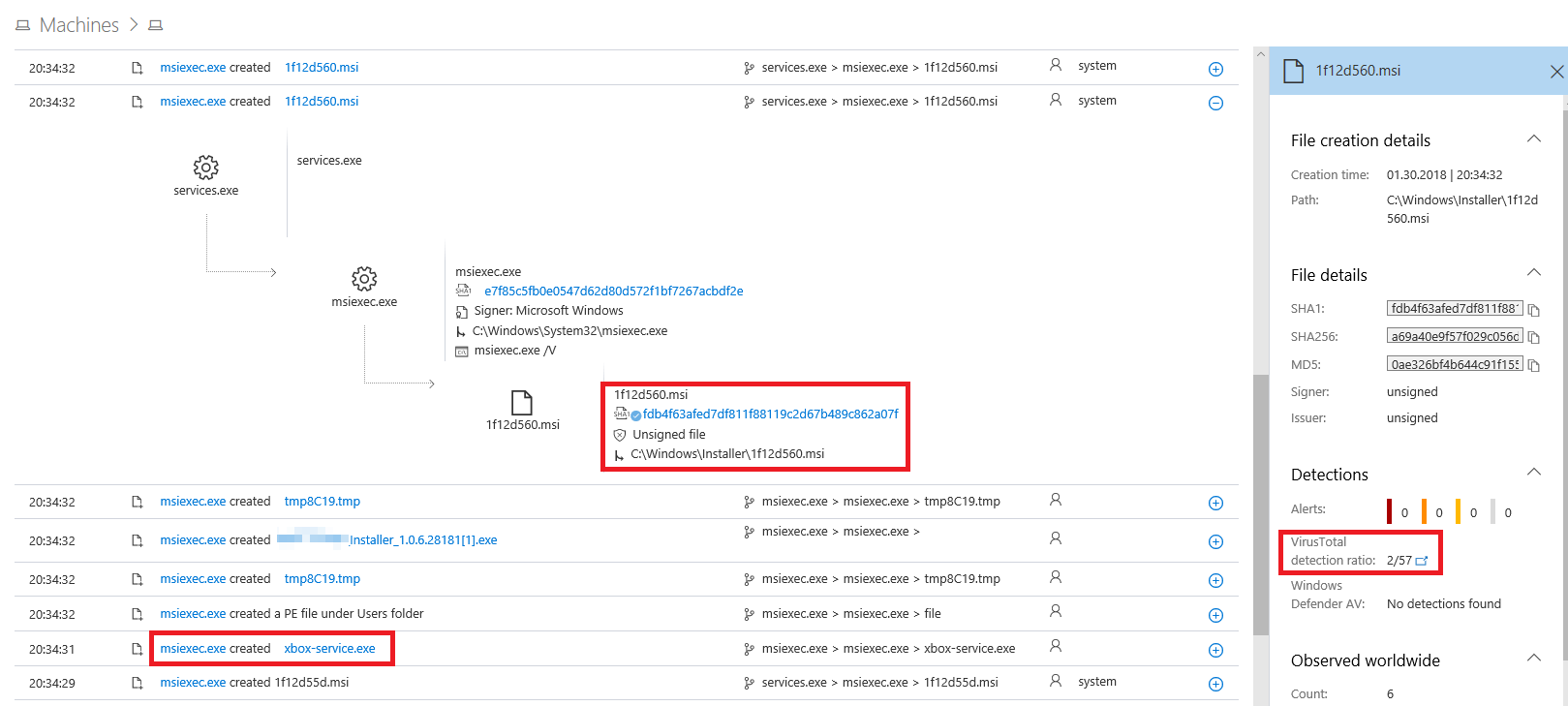

由于PDF编辑器应用程序是在SYSTEM权限下安装的,因此隐藏在其中的恶意货币代码将获得对用户系统的完全访问权限。恶意矿工将创建自己的名为xbox-service.exe的进程,根据该进程,它将使用受害者的计算机挖掘加密货币。

微软称Windows Defender ATP在此过程中检测到特定于挖掘的行为。然后,调查人员将此过程的起源跟踪到PDF编辑器应用程序安装程序和MSI字体包。

安全研究人员表示很容易识别哪个MSI字体包是恶意的,因为所有其他MSI文件都是由原始软件公司签署的,除了一个文件,当骗子注入其中的coinminer代码时,该文件失去了真实性。

这个恶意矿工也对调查人员表现出色,因为它也试图修改Windows主机文件,因为他们试图对各种安全应用程序进行更新操作。修改Windows主机文件是一个很大的禁忌,大多数防病毒软件会将此操作标记为可疑或恶意。

微软没有透露参与此事件的两家软件公司的名称。操作系统制造商表示,妥协持续到2018年1月至3月,并且只影响了少数用户,这表明黑客公司并不是PDF软件市场的大牌。

软件供应链攻击:一个不断增长的行业问题

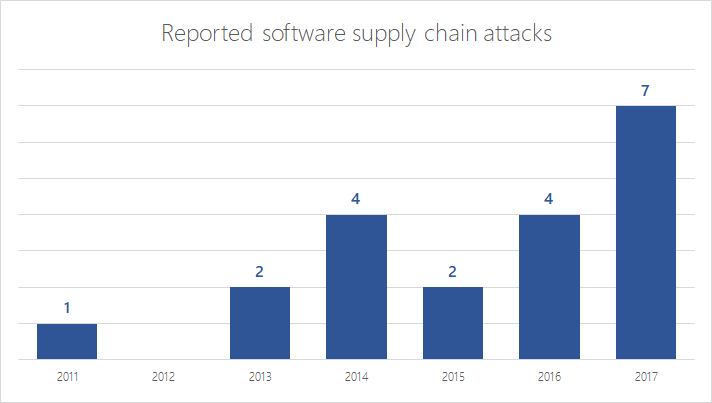

虽然影响有限,但攻击突出了两个威胁趋势:

(1)使用软件供应链作为威胁载体的攻击频率不断上升;

(2)越来越多地使用加密货币矿工作为恶意软件活动货币化的主要手段。

这一新的供应链事件似乎并未涉及民族国家的攻击者或复杂的对手,但似乎是由小型网络犯罪分子发起的,他们试图利用被劫持的计算资源从货币开采中获利。 这证明软件供应链正在成为一个风险领域,即使是普通的网络犯罪分子也是首选。

供应链攻击的日益普遍可能部分归因于像Windows 10这样的强化现代平台以及浏览器漏洞等传统感染媒介的消失。 攻击者不断寻找最薄弱的环节; 由于零日攻击变得太昂贵而无法购买或创建(漏洞利用工具包处于历史最低点),攻击者会寻找更便宜的替代入口点,如软件供应链妥协。 受益于软件供应商的不安全代码实践,不安全协议或不受保护的服务器基础架构,以促进这些攻击。

对攻击者的好处很明显:供应链可以提供潜在受害者的大量基础,并可以带来丰厚的回报。 人们观察到它针对的是各种软件,并影响着不同行业的组织。 这是一个行业范围的问题,需要多个利益相关者的关注 - 编写代码的软件开发人员和供应商,管理软件安装的系统管理员,以及发现这些攻击并创建解决方案以防止他们的信息安全社区等。

供应链攻击趋势

相关链接:

https://www.rsaconference.com/events/us18/agenda/sessions/10149-the-unexpected-attack-vector-software-updaters

针对软件供应商和开发人员的建议

软件供应商和开发人员需要确保他们生成安全且有用的软件和服务。 为此,我们建议:

-

保持高度安全的构建和更新基础架构。

- 立即应用OS和软件的安全补丁。

- 实施强制完整性控制以确保仅运行受信任的工具。

- 要求管理员进行多重身份验证。

-

构建安全的软件更新程序,作为软件开发生命周期的一部分。

- 要求SSL用于更新通道并实施证书固定。

- 签署所有内容,包括配置文件,脚本,XML文件和包。

- 检查数字签名,不要让软件更新程序接受通用输入和命令。

-

为供应链攻击制定事件响应流程。

- 披露供应链事件,并通过准确及时的信息通知客户。

转自:安全加

标签: dns ssl 安全 代码 服务器 服务器安装 脚本 漏洞 权限 网络 信息安全 域名 云服务 云服务器

版权申明:本站文章部分自网络,如有侵权,请联系:west999com@outlook.com

特别注意:本站所有转载文章言论不代表本站观点!

本站所提供的图片等素材,版权归原作者所有,如需使用,请与原作者联系。