最新Turla后门变种利用邮件PDF附件发起C&C攻击

2018-08-31 来源:IT运维网

恶意软件研究人员发布了一份关于Turla后门最新变种的详细报告,该后门利用电子邮件PDF附件发起C&C攻击。研究人员对俄罗斯联系的APT Turla 在有针对性的间谍活动中使用的后门进行了新的分析。最后分析的变体可追溯到2018年4月,它实现了直接在计算机内存中执行恶意PowerShell脚本的能力。ESET进行的新分析显示,黑客侵犯了德国 联邦外交部,Turla感染了几台计算机,并获取几乎整个2017年的数据。

Turla后门最早从9年前开始使用

Turla是俄罗斯网络间谍APT集团(也称为Waterbug,毒蛇和KRYPTON)的名称,自2007年以来一直活跃于政府组织和私营企业。以前已知的受害者名单很长,还包括 瑞士国防公司RUAG,美国国务院和美国中央司令部。

Turla的武器库由复杂的黑客工具和跟踪为Turla (Snake 和 Uroburos rootkit),Epic Turla(Wipbot和Tavdig)和Gloog Turla的恶意软件组成 。2016年6月,卡巴斯基的研究人员报告说,Turla APT已经开始使用rootkit),Epic Turla(Wipbot和Tavdig)和Gloog Turla。

Turla后门至少从2009年开始使用,并且多年来不断改进。最新的样本看起来非常复杂,实现了罕见的隐身和弹性。最后分析的变体可追溯到2018年4月,它实现了直接在计算机内存中执行恶意PowerShell脚本的能力。ESET进行的新分析显示,黑客侵犯了德国 联邦外交部,Turla感染了几台计算机,并获取几乎整个2017年的数据。

这次网络爆炸首先破坏了该国 联邦公共行政学院的网络,然后在2017年3月侵入了外交部网络,德国当局在年底发现了黑客攻击,并于2018年3月公开披露.ESET解释说新分析中最重要的方面是发现Turla用来攻击另外两个欧洲国家的外国办事处的秘密访问渠道。

“重要的是,我们自己的调查已经确定,除了这一广为人知的安全漏洞之外,该集团还利用同样的后门向另外两个欧洲国家的外国办事处以及一个主要网络开放一个隐蔽的接入渠道。国防承包商。这些组织是该APT小组受害者名单中最新的已知组织,至少自2008年以来一直针对政府,州官员,外交官和军事当局。”

Turla后门CC攻击原理

ESET分析的恶意软件不使用经典的命令和控制服务器,而是通过电子邮件发送的PDF文件接收更新和指令。

“而不是使用传统的 命令和控制 (C&C)基础设施,例如基于HTTP(S)的基础设施,后门是通过电子邮件消息操作的; 更具体地说,通过电子邮件附件中的特制PDF文件。可以指示受感染的机器执行一系列命令。最重要的是,这些包括数据泄露,以及下载其他文件以及执行其他程序和命令。数据泄露本身也通过PDF文件进行。“

通过生成带有虹吸数据的PDF并通过电子邮件和消息元数据发送出来获取信息。

“从PDF文档中,后门能够恢复攻击者在日志中调用容器的行为。这是一个二进制blob,其特殊格式包含后门的加密命令,从技术上讲,附件不一定是有效的PDF文档。唯一的要求是它包含一个正确格式的容器。“

Turla后门删除发送给攻击者或从攻击者收到的消息以保持隐身。

后门是一个独立的DLL(动态链接库),它与Outlook和The Bat交互!电子邮件客户端,它通过使用COM对象劫持获得持久性。有了这个技巧,每次Outlook加载COM对象时都可以加载恶意DLL。与其他后门不同,Turla示例颠覆了Microsoft Outlook的合法邮件应用程序编程接口(MAPI),以访问目标邮箱并避免被检测到。

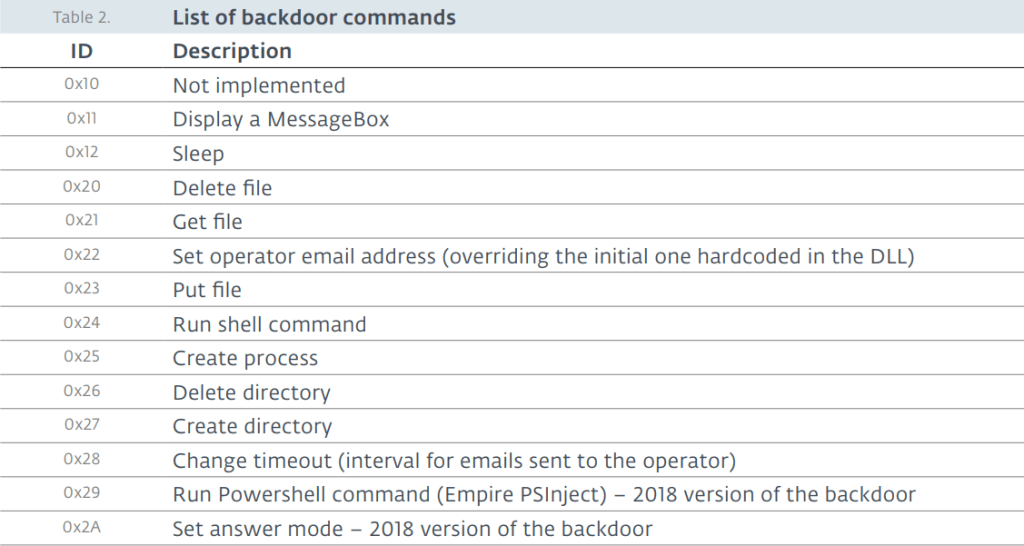

后门在完整列表下面实现了几个命令:

ESET专家没有检测到任何PDF样本,包括后门命令,但他们能够创建这样的文档。

可以在GitHub上找到妥协指标(IoC)和样本的完整列表 。

原文链接:https://securityaffairs.co/wordpress/75589/malware/turla-backdoor-pdf.html

版权申明:本站文章部分自网络,如有侵权,请联系:west999com@outlook.com

特别注意:本站所有转载文章言论不代表本站观点!

本站所提供的图片等素材,版权归原作者所有,如需使用,请与原作者联系。

下一篇:NETSCOUT威胁情报报告介绍