不联网不插U盘就不担心黑客攻击?黑客能用声波攻…

2019-08-19 08:45:05来源:红黑联盟 阅读 ()

攻击者可以利用声波干扰机械硬盘(HDD)的正常工作模式,使其产生暂时或者永久拒绝服务状态(DoS),这个攻击可用于阻止闭路电视监控系统录制视频片段,或者冻结处理正在进行关键操作的计算机。

攻击者可以利用声波干扰机械硬盘(HDD)的正常工作模式,使其产生暂时或者永久拒绝服务状态(DoS),这个攻击可用于阻止闭路电视监控系统录制视频片段,或者冻结处理正在进行关键操作的计算机。

这种攻击的基本原理是用声波造成机械硬盘数据存储盘片的振动。如果声波以特定频率播放,则会产生共振效果。

机械硬盘驱动器在每个盘片的扇区内存储大量信息,因此当机械硬盘振动的时候,硬盘保护程序会让硬盘停止所有的读/写操作,以此避免刮擦存储盘片和永久损害硬盘。

使用声波来破坏机械硬盘操作的概念并不是一个新的想法,这个研究可能有近十年的历史了。

早在 2008 年,Joyent 的首席技术官 Brandon Gregg 在著名的「Shouting in a datacenter」视频中展示了多大的声波会导致硬盘读写错误。今年早些时候,阿根廷的一位研究人员演示了他是如何通过播放 130Hz 的音调使机械硬盘暂时停止响应操作系统的命令。

新的研究显示了机械硬盘声学攻击的实用性

近日,美国普林斯顿大学和普渡大学的科学家发表了新的研究成果,他们在先前的研究成果的基础上进行了进一步的扩展,并提供了额外的实际测试结果。

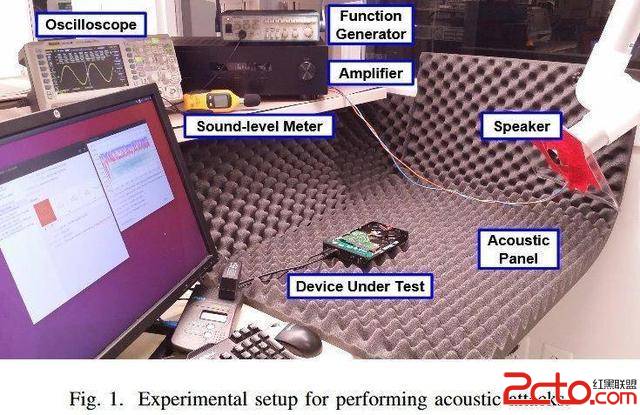

研究团队使用特制的测试设备,从不同角度对机械硬盘进行测试,记录结果以确定频率、攻击时间、距离机械硬盘的距离以及停止工作时的声波角度。

记录结果以确定频率、攻击时间、距离机械硬盘的距离以及停止工作时的声波角度

研究人员在确定他们用于实验的机械硬盘的最佳攻击频率范围方面没有任何困难。他们还认为,攻击者同样也不会遇到任何困难。

任何一个能够在机械硬盘存储系统附近产生声波信号的攻击者,都能有一个简单的攻击场所来攻击公司和个人。

声波可以通过多种方式传递

攻击者可以通过使用外部扬声器来施加信号,或利用目标附近的扬声器。为此,攻击者可能会利用远程软件(例如远程控制车辆和个人设备中的多媒体软件)播放攻击声波,或者欺骗用户播放电子邮件或网页上的恶意声波,还可以将恶意声波嵌入到媒体中(例如电视广告)。

一旦攻击者找到一种传递声学攻击的方法,其结果将根据条件而变化。例如,扬声器离机械硬盘越近,执行攻击所需的时间就越少,攻击持续时间越长,就越有可能导致永久性的拒绝服务,这需要重启设备,而不会自行恢复。

攻击者需要特别注意的是,设备前不能有操作人员,因为这些攻击是在人耳的可听范围内,被攻击者可以调查声波的来源,和本地设备的发生故障联系起来。

林斯顿大学和普渡大学的研究人员对用闭路电视监控系统的数字视频录像机(DVR)设备中的机械硬盘进行了声学攻击,还攻击了运行 Windows 10,Ubuntu 16 和 Fedora 27 的台式机。

攻击闭路电视监控系统

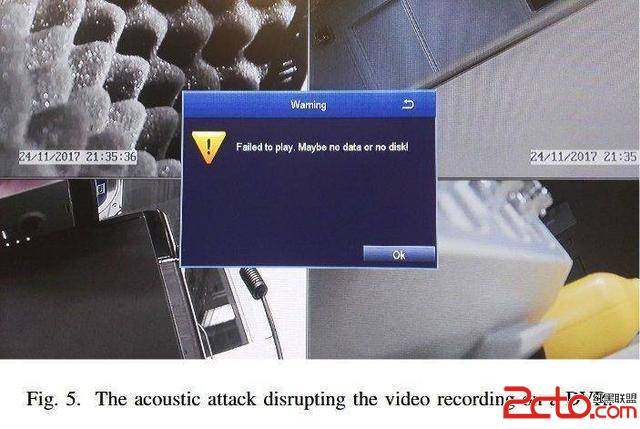

「在开始攻击大约 230 秒之后,监视器上出现一个弹出式警告窗口,提示『磁盘丢失!』」,研究人员在攻击数字视频录像机(DVR)设备中的机械硬盘时这样说。

研究人员还说:「在停止声波攻击后,我们试图回放四台摄像机录制的视频,发现已经中断。DVR 必须重启,但录像片段已经永久丢失。」

在停止声波攻击后,我们试图回放四台摄像机录制的视频,发现已经中断。DVR 必须重启,但录像片段已经永

攻击电脑

第二个实验是针对的是台式电脑,研究人员从 25 厘米的距离向机箱的气流开口播放 9.1kHz 频率的声波。

研究小组表示,这在正在运行的电脑上造成了各种各样的故障,如果播放时间更长,甚至会导致电脑蓝屏,造成底层操作系统崩溃。

对硬盘进行保护是有必要的

这些攻击大多数是在近距离播放恶意制造的声波,研究人员认为,使用更响的声波可以增大攻击范围。

虽然机械硬盘在计算机系统中扮演着重要的角色,但它的安全性却被忽视了,机械硬盘内会存储很多重要的软件组件(如操作系统)和各种形式的敏感信息,因此,这会吸引很多攻击者。

由于攻击者需要满足多种标准,因此这个攻击不会被大规模利用。尽管如此,声波攻击本质上适用于对关键系统进行有针对性的攻击。例如,单一民族国家可以利用这个技术发动攻击,对安全系统进行物理入侵,损坏或破坏取整,甚至攻击医疗设备导致人员伤亡。除此之外,恶意团伙还可以在 ATM 机上进行声波攻击,以防止他们在通过无文件恶意软件(无需下载恶意软件进行攻击的手法)从 ATM 机窃取钞票时,被收集证据。

原文链接:https://www.2cto.com/article/201801/711656.html

如有疑问请与原作者联系

标签:

版权申明:本站文章部分自网络,如有侵权,请联系:west999com@outlook.com

特别注意:本站所有转载文章言论不代表本站观点,本站所提供的摄影照片,插画,设计作品,如需使用,请与原作者联系,版权归原作者所有

- AI应届博士生年薪涨到80万 2018-12-03

- 医疗互联网服务敏感数据泄露风险调查报告 2018-10-24

- 最高法院出台互联网法院审理案件规定 自9月7日起施行! 2018-09-10

- 互联网协会:印度面临国家攻击者发起的网络威胁 2018-09-10

- 物联网、云计算、大数据、人工智能怎么区分与彼此关系? 2018-09-05

IDC资讯: 主机资讯 注册资讯 托管资讯 vps资讯 网站建设

网站运营: 建站经验 策划盈利 搜索优化 网站推广 免费资源

网络编程: Asp.Net编程 Asp编程 Php编程 Xml编程 Access Mssql Mysql 其它

服务器技术: Web服务器 Ftp服务器 Mail服务器 Dns服务器 安全防护

软件技巧: 其它软件 Word Excel Powerpoint Ghost Vista QQ空间 QQ FlashGet 迅雷

网页制作: FrontPages Dreamweaver Javascript css photoshop fireworks Flash