Solaris网络环境部署HIDS配置实战(上)

2018-06-23 来源:

1、NIDS-基于网络的IDS

基于网络的入侵检测系统(Network Intrusion Detection System,NIDS)一般由两部分组成:网络流量传感器和入侵检测系统控制台。网络流量传感器一般被部署在网络中心的核心交换机或部门交换机的镜象端口(SPAN)上。在网络安全管理员的工作站上,通过入侵检测系统控制台来接收、分析网络传感器传来的日志来做报警处理。也可以将网络流量传感器和入侵检测系统控制台集成在同一台主机上同时进行检测和分析的工作。

优点:

成本较低。

可监测到主机级IDS监测不到的活动。

黑客消除入侵证据较困难。

可监测到未成功或恶意的入侵攻击。

与操作系统无关。

缺陷:

若网络的规模过大,IDS往往会丢失許多包,无法完全监控网络上所有的数据。

若要采集大型网络上的流量并加以分析,往往需要更有效率的CPU处理速度,以及更大的内存空間。

2、HIDS-基于主机的IDS

基于主机的入侵检测系统(Host Intrusion Detection System,HIDS)通常是安装在被重点监测的主机之上,主要是对该主机的网络实时连接以及系统审计日志进行智能分析和判断。如果被监视的某个对象活动十分可疑,如具有某种特征或违反日常统计基线,入侵检测系统就会采取相应措施。

优点:

可以确认黑客是否成功入侵

监测特定主机系统的活动

弥补网络级IDS错失监测的入侵事件

较适合有加密及交换机﹝Switch﹞的环境

实时(Near realtime)的监测与反应

不需另外增加硬件设备

缺陷:

所有的主机可能安裝不同版本或完全不同的操作系统,而这些操作系统有各种不同的审核记录,因此必須针对各不同主机安裝各种HIDS。

入侵者可能经由其他的系统漏洞入侵并得到系统管理员权限,那么將会导致HIDS失去其效用。

Host-based IDSs可能会因为denial-of-service而失去作用。

二、IDS和其他安全工具的关系

1. IDS和防火墙的关系

防火墙是网络安全的重要工具,不过它也存在权限:

防火墙只能抵挡外部來的入侵行为。

防火墙本身可能也存在弱点,以及其他安全性的设定错误。

即使透过防火墙的保护,合法的使用者仍会非法地使用系统,甚至提升自己的权限。

防火墙仅能拒绝非法的连接請求,但是对于入侵者的攻击行为仍一无所知。

IDS对于防火墙的作用如下:

防止防火墙和操作系统与应用程序的设定不当

监测某些被防火墙认为是正常连接的外部入侵

了解和观察入侵的行为意图,并收集其入侵方式的资料

监测內部使用者的不当行为

及时阻止恶意的网络行为

IDS和防火墙的关系应当如下:

功能互补,通过合理搭配部署和联动提升网络安全级别:

检测来自外部和内部的入侵行为和资源滥用

在关键边界点进行访问控制

攻击检测更新迅速,实时的发现和阻断

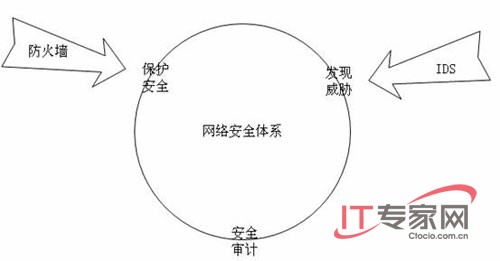

二者应当相辅相成,在网络安全解决方案中承担不同的角色。如图1。

图1 IDS和防火墙的关系

标签: 安全 防火墙 防火墙的作用 漏洞 权限 网络 网络安全 网络安全管理 网络安全解决方案

版权申明:本站文章部分自网络,如有侵权,请联系:west999com@outlook.com

特别注意:本站所有转载文章言论不代表本站观点!

本站所提供的图片等素材,版权归原作者所有,如需使用,请与原作者联系。