恶意程序KillDisk最新变种袭击银行系统

2018-06-27 09:48:49来源:红黑联盟 阅读 ()

一、背景介绍

恶意程序KillDisk最新变种袭击银行系统。国外某安全厂商捕获到了一例KillDisk最新的变种样本,此样本已经感染了国外某家银行系统,数千台电脑及服务器系统被破坏,导致银行的SWIFT转帐系统无法正常使用。

KillDisk是由一个叫[TeleBots]的黑客团伙开发的,是一款破坏性的恶意程序,它专门用于擦除受害者硬盘上的文件,最近几年发展为勒索软件的功能,2015年被利用于针对乌克兰进行的APT攻击之中,旨在破坏乌克兰的电力和能源系统,去年曾发现它的一个变种用于Linux下的勒索病毒,最近又被发现利用攻击某国银行的转帐系统的主机。

深信服EDR安全团队,密切关注此破坏性病毒的最新进展,并第一时间拿到相关的恶意样本,进行了深入的分析研究,并能有效检测防御此类恶意样本。

二、样本分析

(1)样本图标如下:

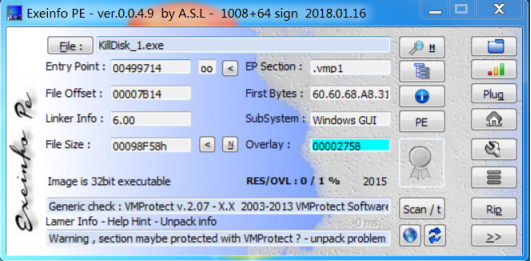

(2)通过查壳,发现它使用了VMProtect v.2.07 – X.X进行加壳了,如下:

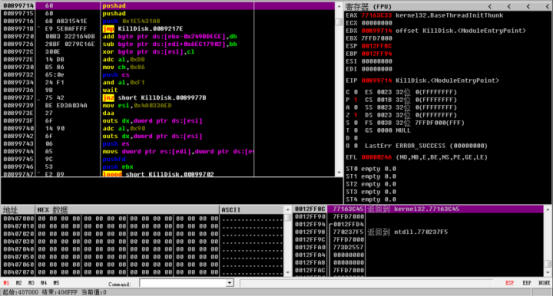

(3)样本加载之后,如下所示:

(4)样本使用VMP2.0.7版本的壳,对VMP进行动态跟踪,可以到达加壳程序的内部,如下:

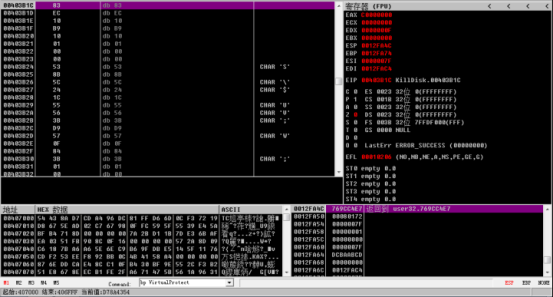

(6)查看程序中的相关字符串信息,如下:

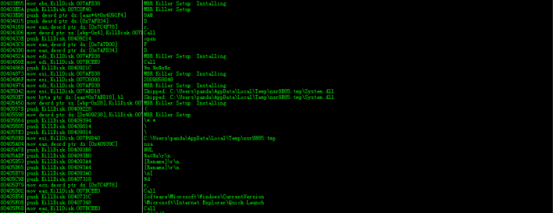

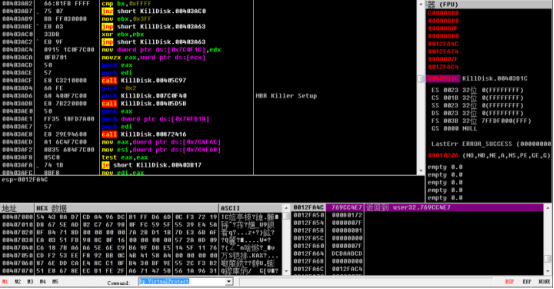

(7)查看反汇编代码,可以看到一些关于MBR Kill Setup的代码段,如下:

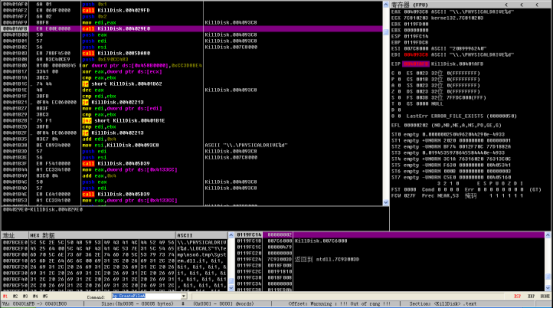

(8)动态调试,跟踪安装感染MBR的代码,如下:

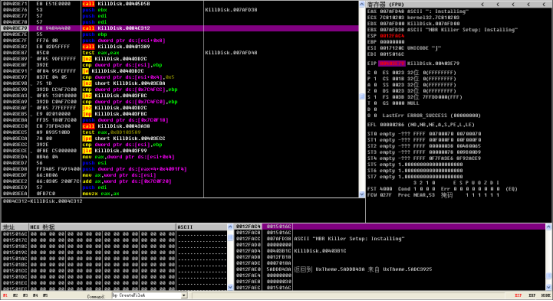

(9)通过调用释放在临时目录下的System.dll导出函数Call进行安装感染,如下:

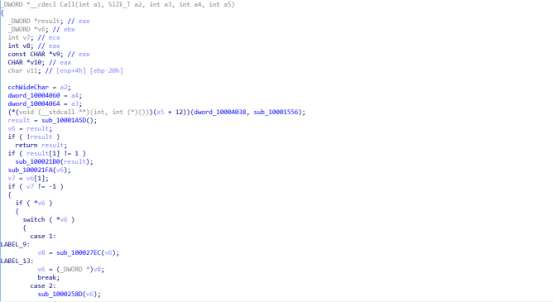

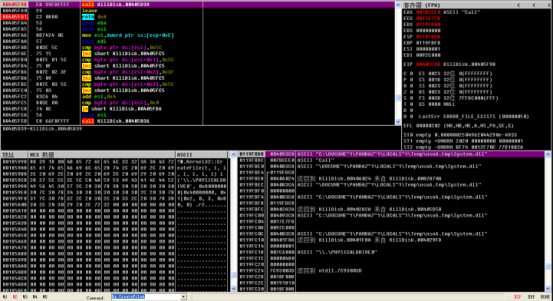

System.dll导出函数Call,如下:

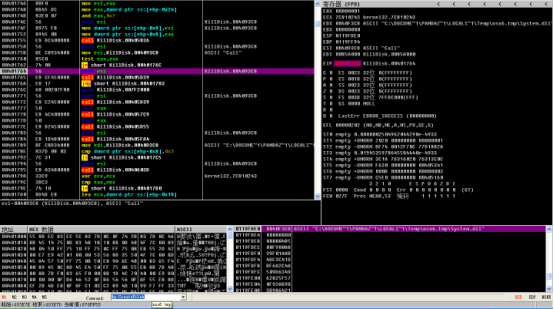

(10)通过遍历\\.\PHYSICALDRIVE%d进行修改感染,如下:

(11)通过System.dll中的Call函数,调度CreatFileA读取MBR扇区,获取MBR扇区的文件句柄,如下:

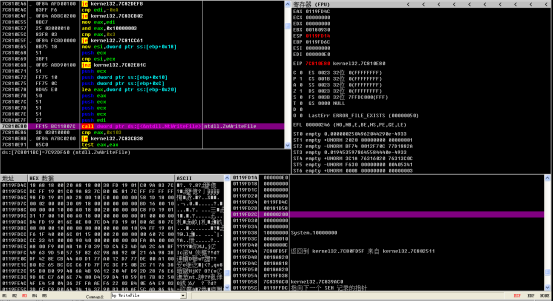

(12)通过WriteFile函数修改MBR,如下:

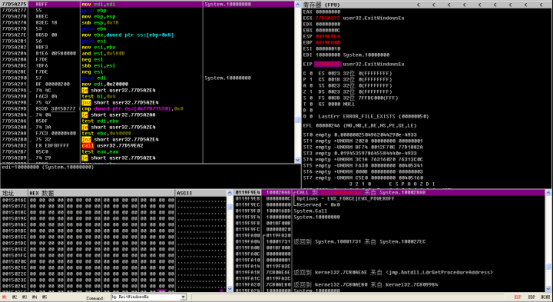

(13)遍历磁盘完成之后,然后通过ExitWindowsEx函数来重启主机。

三、预防措施

同时深信服EDR安全团队提醒用户:

1.不要点击来源不明的邮件以及附件

2.及时给电脑打补丁,修复漏洞

3.不从垃圾网站或不明网站下载软件

4.安装专业的终端/服务器安全防护软件

四、相关IOC

MD5

C1831BAA5505F5A557380E0AB3F60F48

9E33143916F648EC338F209EB0BD4789

标签:

版权申明:本站文章部分自网络,如有侵权,请联系:west999com@outlook.com

特别注意:本站所有转载文章言论不代表本站观点,本站所提供的摄影照片,插画,设计作品,如需使用,请与原作者联系,版权归原作者所有

- 如何快速找出Linux服务器上不该存在恶意或后门文件 2019-08-19

- 计算机感染了恶意软件几种常见症状 2019-08-19

- 美国勒索邮件包含软件安装程序,攻击者索要比特币 2019-01-01

- Android系统广播机制存在漏洞,恶意软件可绕过安全机制跟踪 2018-10-24

- 新型XBash恶意软件融合了勒索病毒、挖矿、僵尸网络和蠕虫的 2018-10-24

IDC资讯: 主机资讯 注册资讯 托管资讯 vps资讯 网站建设

网站运营: 建站经验 策划盈利 搜索优化 网站推广 免费资源

网络编程: Asp.Net编程 Asp编程 Php编程 Xml编程 Access Mssql Mysql 其它

服务器技术: Web服务器 Ftp服务器 Mail服务器 Dns服务器 安全防护

软件技巧: 其它软件 Word Excel Powerpoint Ghost Vista QQ空间 QQ FlashGet 迅雷

网页制作: FrontPages Dreamweaver Javascript css photoshop fireworks Flash