openssl CVE-2016-2107 漏洞检测

2020-01-06 08:19:30来源:博客园 阅读 ()

openssl CVE-2016-2107 漏洞检测

最近在安装python3 时升级openssl 版本,在摸索openssl 升级过程中才发现centos6 默认安装的openssl 1.0.1e 版本是有一个严重的漏洞的(Padding oracle in AES-NI CBC MAC check (CVE-2016-2107)),

而如果网站有用到https 的就要小心这个漏洞了,所以在此总结了下如何去检测自己的网站是否存在这个漏洞,至于如何升级openssl 可以参考我之前的随笔,centos6/7 下升级openssl并安装python3。

1、首先你可以去克隆https://github.com/FiloSottile/CVE-2016-2107 这个项目的代码到本地,

git clone https://github.com/FiloSottile/CVE-2016-2107

然后进入CVE-2016-2107文件夹,执行命令

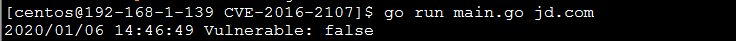

go run main.go jd.com

这里jd.com 是电商网站京东的域名,因为它就用到了https ,所以我们拿这个域名做测试。

结果是

说明京东已经修复了这个漏洞o(* ̄︶ ̄*)o

2、为了方便我已经把这个go项目已经在本地linux服务器上编译成了二进制文件,你可以直接拿去下载执行,check_CVE-2016-2107.zip如图

我只是为了标识文件用途才把这个二进制名字起得这么长,哈哈。

原文链接:https://www.cnblogs.com/wangss/p/12156856.html

如有疑问请与原作者联系

标签:

版权申明:本站文章部分自网络,如有侵权,请联系:west999com@outlook.com

特别注意:本站所有转载文章言论不代表本站观点,本站所提供的摄影照片,插画,设计作品,如需使用,请与原作者联系,版权归原作者所有

上一篇:为什么要写博客?

- 在已经编译安装好php7场景下 安装php openssl扩展 2020-06-06

- 重置密码 2019-11-13

- Linux本地内核提权漏洞复现(CVE-2019-13272) 2019-10-28

- 离线环境下自动化部署python环境(含openssl) 2019-10-25

- Linux 曝出严重安全漏洞,受限用户亦可提权至 Root 身份运行 2019-10-17

IDC资讯: 主机资讯 注册资讯 托管资讯 vps资讯 网站建设

网站运营: 建站经验 策划盈利 搜索优化 网站推广 免费资源

网络编程: Asp.Net编程 Asp编程 Php编程 Xml编程 Access Mssql Mysql 其它

服务器技术: Web服务器 Ftp服务器 Mail服务器 Dns服务器 安全防护

软件技巧: 其它软件 Word Excel Powerpoint Ghost Vista QQ空间 QQ FlashGet 迅雷

网页制作: FrontPages Dreamweaver Javascript css photoshop fireworks Flash