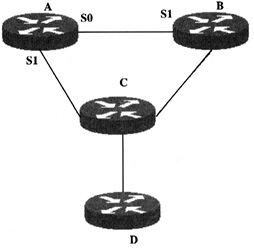

IP协议配置的基本原则IP协议配置的基本原则Cisco路由器在IP网络中正常工作,一般要遵循一些规则:如图:

中正常工作,一般要遵循一些规则:如图:

对于A,B来说,它们互为相邻的路由器,其中A路由器的S0与B路由器的S1为相邻路由器的相邻端口,但A路由器的S1口与B路的器的S1口并不是相邻端口,A与D不是相邻路由器。

规则:

1、一般地,路由器的物理网络端口通常要有一个IP地址

2、相邻路由器的相邻端口IP地址必须在同一IP网络上

3、同一路由器的不同端口的IP地址必须在不同IP网段上

4、除了相邻路由器的相邻端口外,所有网络中路由器所连接的网段即所有路由器的任何两个非相邻端口都必须不在同一网段上。

3.IP协议配置access-list标识号码deny或permit 源地址 通配符access-list标识号码deny或permit协议标识 源地址 通配符 目地地址 通配符isco路由器中access-list规定的标识号码,如表:deny参数表示禁止,pernit表示允许。通配符也为32位二进制数字,并与相应的地址一一对应。路由器将检查与通配符中的“0”(2进制)位置一样的地址位,对于通配符中“1”(2进制)位置一致的地址位,将忽略不检查。access-list语句,路由器将从最先定义的条件开始依次检查,如数据包满足某个条件,路由器将不再执行下面的包过滤条件,如果数据包不满足规则中的所有条件,Cisco路由器缺省为禁止该数据包,即丢掉该数据包。

IP协议配置的主要任务

1、配置端口IP地址

2、配置广域网线路协议

3、配置IP地址与物理网络地址如何映射

4、配置路由

5、其它设置

为端口设置一个IP地址,在端口设置状态下

IP协议的主要配置

ip address 本端口IP地址 子网掩码

另外,在同一端口中可以设置两个以上的不同网段的IP地址,这样可以实现连接在同一局域网上不同网段之间的通讯。一般由于一个网段对于用户来说不够用,可以采用这种办法。

在端口设置状态下

ip address 本端口IP地址 子网掩码 secondary

注意:如果要实现连在同一路由器端口的不同网段的通讯,必须在端口设置状态下

ip redirect

一般地,Cisco路由器不允许从同一端口进来的IP包又发回到原端口中,ip redirect表示允许在同一端进入路由器的IP包由原端口发送回去。

2、网络中含有0的IP地址如138.0.0.1或192.1.0.2,强烈建议尽量不要使用这样的IP地址,如要使用这的地址,在全局设置模式下必须设置

ip subnet-zero

包过滤配置

包过滤功能可以帮助路由器控制数据包在网络中的传输,通过包过滤可以限制网络流量以及增加网络安全性,包过滤功能对路由器本身产生的数据包不起作用,当数据包进入某个端口时,路由器首先检查是否该数据包可以通过路由或桥接方式送出去。如果不能,则路由器将丢掉该数据包,如果该数据包可以传送出去,则路由器将检查该数据包是否满足该端口中定义的包过滤规则,如果包过滤规则不允许该数据包通过,则路由器将丢掉该数据包。

1、标准包过滤 该种包过滤只对数据包中的源地址进行检查

有两种方式的包过滤规则:

2、扩展包过滤 该种包过滤对数据包中的源地址,目的地址,协议及端口号进行检查。

3.1. 包过滤功能配置

1、定义标准包过滤规则,在全局配置状态下

或

在全局配置状态下,定义扩展包过滤规则

可以在指定范围内任意选择一个标识号码定义相应的包过滤规则,

一个包过滤规则可以包含一系列检查条件,即可以用同一标识号码定义一系列

2、在需要包过滤功能的端口,引出包过滤规则

ip access-group包过滤规则标识号in或out

其中in 表示对进入该端口的数据包进行检查

out表示对要从该端口送出的数据包进行检查

如果不进行步骤2的配置,则所定义的包过滤规则根本不会执行。

实例:

Currrent configuration:

!

version 11.3

no service password-encryption

!

hostname 2511-1

!

enable password cisco

!

username 2505 password 0 cisco

no ip domain-lookup

!

interface Ethernet0

ip address 192.4.1.1 255.255.255.0

ip access-group 101 in

ip security dedicated confidential genser

no ip security add

ip security implicit-labelling

!

interface Serial0

ip address 192.3.1.1 255.255.255.0

ip access-group 1 in

!引用标准包过滤规则1,禁止外部的用户采用IP欺骗的方式进入本地局域网

ip security dedicated confidential genser

encapsulation frame-relay IETF

ip ospf message-digest-key 1 md5 kim

no ip mroute-cache

bandwidth 2000

frame-relay map ip 192.3.1.2 100 broadcast

frame-relay lmi-type cisco

!

interface Seriall

ip address 192.7.1.1 255.255.255.0

ip access-group 1 in

ip security dedicated confidential genser

encapsulation ppp

ip ospf message-digest-key 1 md5 kim

ip ospf network non-broadcast

bandwidth 64

ppp authentication chap

!

router ospf 1

passive – interface Ethernet0

network 192.3.1.0 0.0.0.255 area 0

network 192.4.1.0 0.0.0.255 area 0

network 192.7.1.0 0.0.0.255 area 0

neighbor 192.7.1.2 priority 1

neighbor 192.3.1.2 priority 1

area 0 authentication message-digest

!

no ip classless

access-list 1 deny 192.4.1.0 0.0.0.255

access-list 1 permit any

!定义标准包过滤,禁止192.1.4.0网段使用IP网络

access-list 101 permit ip host 192.4.1.20 any

access-list 101 deny icmp any any

!定义扩展包过滤规则只允许192.4.1.20的单机使用ping,其他所有计算机都不允许使用

!ping 。这台计算机为网管计算机。

access-list 101 deny tcp any host 192.4.1.1

access-list 101 deny tcp any host 192.7.1.1

access-list 101 deny tcp any host 192.3.1.1

access-list 101 permit ip 192.4.1.0 0.0.0.255 any

!

line con 0

line 1 8

line aux 0

line vty 0 4

password cisco

login

!

end